一个彩蛋

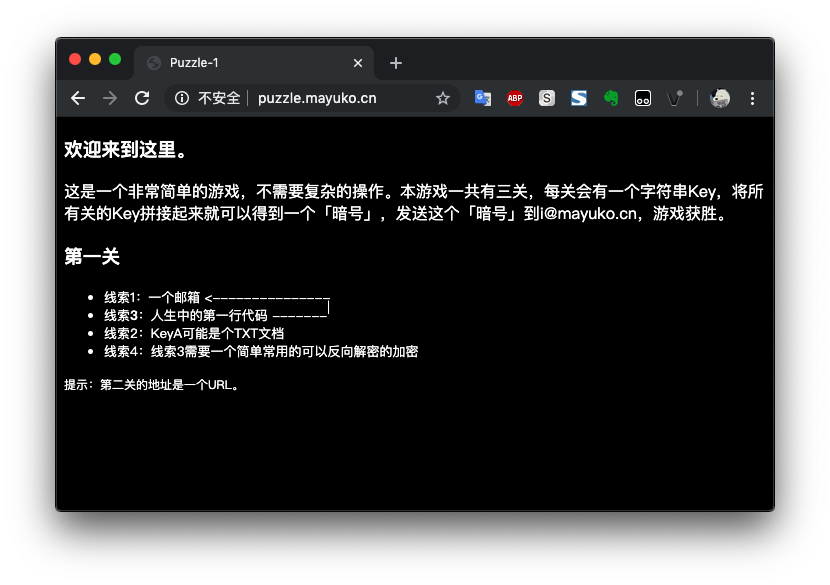

前段时间,看到了回形针的第100期节目之后,我在一个线上系统里加入了一个彩蛋谜题,通过快速点击某个元素将会触发谜题:

如果你也有兴趣,请关闭这篇文章,访问这里尝试解谜。如果没有解出来,这里有一份答案。

第一关

这个页面有这样一句话:

发送这个「暗号」到[email protected],游戏获胜。

这就是线索1提到的邮箱:[email protected]。

线索3为人生中的第一行代码,可以联想到编程课的第一节大家都会接触的一句:

hello world

这个就是线索2的关键,通过提示可以知道第二关是一个URL地址,线索3指向线索1说明这两个线索是有关联的。从线索1直接跳到了线索3呢?也就是hello world是这个URL的第三级域名。

尝试拼接一下:hello-world.mayuko.cn:

找不到 hello-world.mayuko.cn 的服务器 IP 地址。

域名并不是这个,线索4说需要一个简单常用的可以反向解密的加密?常用的加密:Base64、MD5、SHA,而可以解密的,只有Base64。

base64(hello world) -> aGVsbG8gd29ybGQ=

移除「=」之后得到最终的域名:http://agvsbg8gd29ybgq.mayuko.cn/

而线索2提示KeyA可能是一个TXT文档。这里有一点迷惑大家,一个字符串「可能」是一个TXT文档,或者是域名的TXT?

查询这个域名的TXT记录:

nslookup -q=txt agvsbg8gd29ybgq.mayuko.cn

Server: 202.101.172.35

Address: 202.101.172.35#53

Non-authoritative answer:

agvsbg8gd29ybgq.mayuko.cn text = "SSBhb"

KeyA为「SSBhb」。

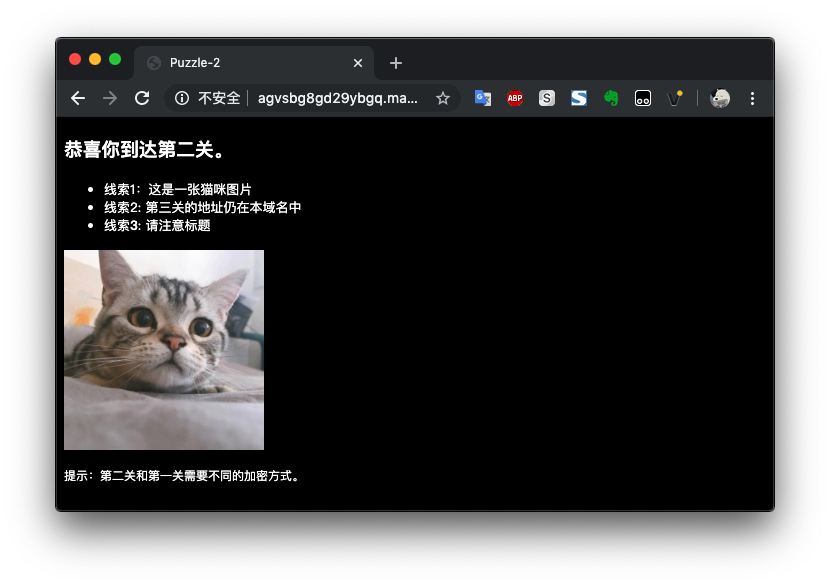

第二关

根据线索1,第二关的线索是一只猫咪图片。而线索2说第三关的地址在本域名中,那么图片中应该记录了KeyB的信息。

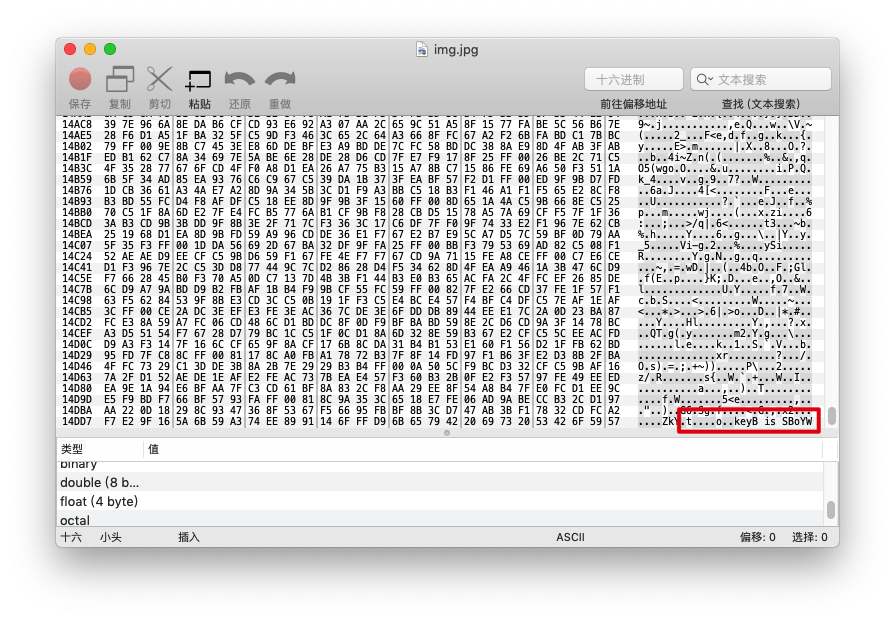

保存这张图片到本地,使用二进制打开这张图片,按照惯性思维大家应该查看文件头和文件尾,果然,在文件尾记录了KeyB的信息:

keyB为「SBoYW」。

有了KeyB,该寻找第三关的地址了,线索2说明了第三关的域名也是这个,线索3提示注意标题,并且「3」被加粗显示。第一关的标题为「Pullze-1」,第二关的标题为「Puzzle-2」,第三关的标题?为「Puzzle-3」。

提示又说明了需要用到加密,Console里打印了一个字符串:

e10adc3949ba59abbe56e057f20f883e

其实不需要担心这个字符串是什么加密的,按照长度可以推测出这个使用MD5加密,那么第三关的地址需要用到MD5加密:

md5("Puzzle-3") -> 714f08e10be3db2558a27604175794fc

拼接域名:http://agvsbg8gd29ybgq.mayuko.cn/714f08e10be3db2558a27604175794fc/

这样就来到了第三关。

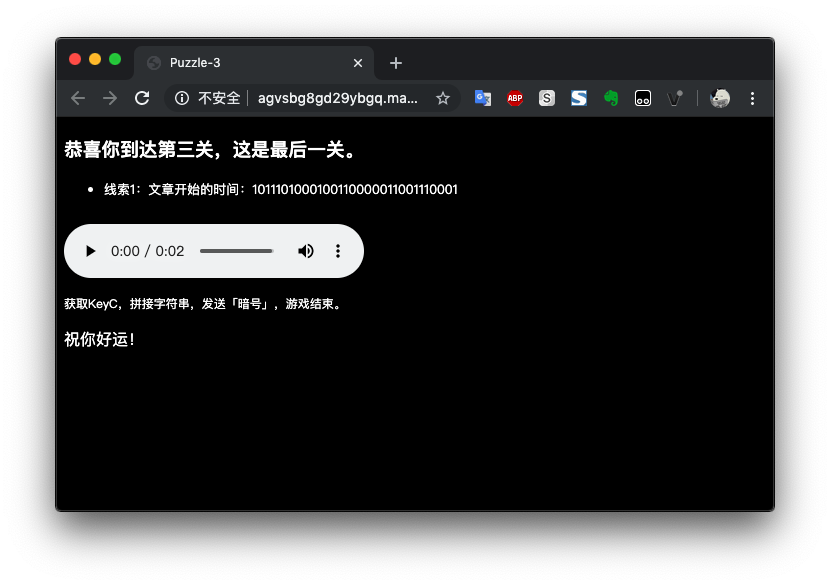

第三关

第三关的提示很少,只有一个线索1和一段音频。

线索1说「文章开始的时间:1011101000100110000011001110001」。后面的字符串很简单:一个二进制字符串,转换成十进制后为:「1561527921」,通过Unix转换,最终的时间为:「2019-06-26 13:45:21」。

文章开始的时间为2019-06-26 13:45:21,说明这是一篇2019年6月26日的文章,而有文章的地方,只有博客中。另外,在Console中打印了和博客中相同的「标示」也暗示了KeyC在博客中:

查看博客,符合时间的只有一篇文章:我的自动化生活。

通过聆听音频可以发现声音不正常,因为它是一个被倒置的音频,使用AU转换为正常音频后,发现了一句英文:

keyword is factor.

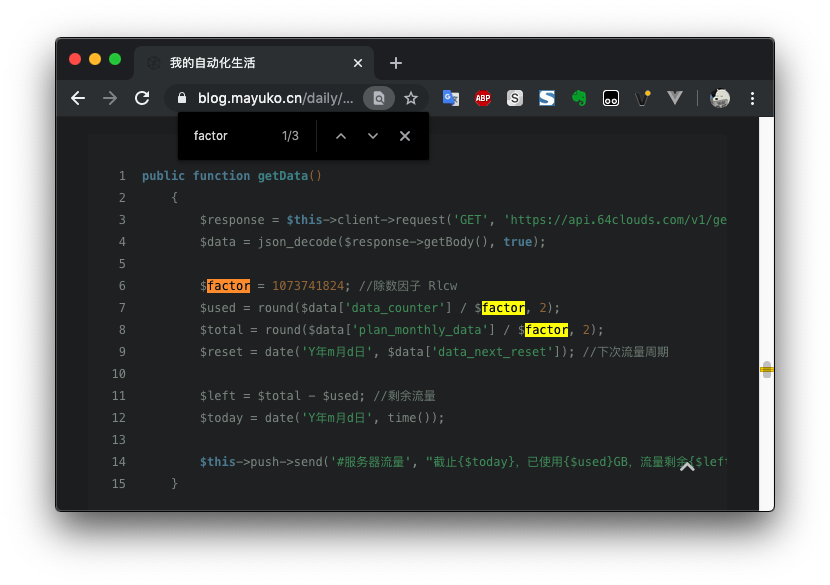

关键词是「factor」,结合这篇文章,查找「factor」的结果:

注释中有最终的字符串KeyC「Rlcw」,这样,通过拼接所有的Key得到了最终的字符串:「SSBhbSBoYWRlcw」。

其实这也是一个经过Base64加密的字符串,补全「==」解密后:

I am hades.

最后

看到了回形针的节目之后,发现原来还可以这么有趣。还有...

2020新年快乐!

感觉回形针掀起了一小波解密游戏热潮⊙ω⊙

是的呢!